还在为服务器账户管理头疼?试试liux620多用户协作的权限方案

老张啊,昨天又接到朋友的电话诉苦,说他们团队把测试环境搞得一团糟——前端不小心删了后端配置文件,运维的定时任务又被测试同学覆盖了...这不就是我们熟悉的开发协作噩梦吗?共享root账户的时代该结束了!今天咱们就聊聊在**liux620系统**里怎么优雅地实现权限管理,让你告别“谁动了我的配置文件”的灵魂拷问。

记得去年帮客户迁移**liux620服务器**时,发现他们整个运维组共用root登录,结果排查故障要看三小时终端历史记录。这场景你熟悉吗?

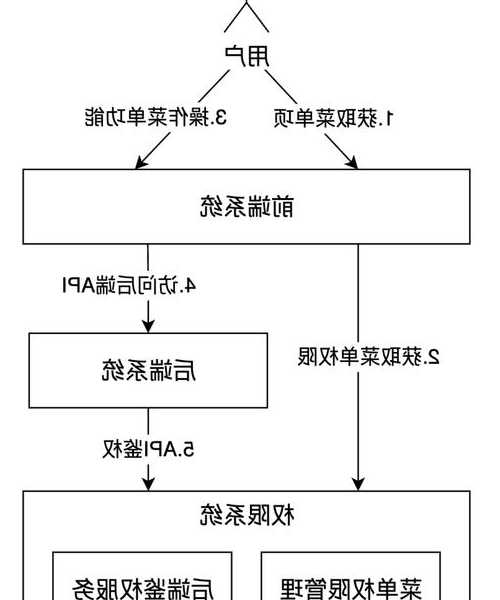

在**liux620环境**中建立用户体系,就像给每个团队成员发专属钥匙卡,既安全又方便追溯。我这里整理了个最小权限方案:

| 角色 | sudo权限 | 家目录 | 限制 |

|---|---|---|---|

| 开发者 | 应用启停命令 | /home/dev/项目名 | 禁止访问/etc |

| 运维 | 服务管理命令 | /home/ops | 禁止修改应用代码 |

| DBA | 数据库管理命令 | /home/dba | 磁盘配额2GB |

# 创建开发组并分配目录权限groupadd webdev -g 2000mkdir -p /data/webappsetfacl -m g:webdev:rwx /data/webapp

特别注意:别再用chmod 777偷懒了!ACL权限控制才是**liux620系统**的精髓。

在 /etc/sudoers.d/ 创建开发专用配置:

# 允许开发组重启服务但禁止删除%webdev ALL=(root) NOPASSWD: /usr/bin/systemctl restart nginx%webdev ALL=(root) NOPASSWD: !/usr/bin/rm, !/usr/bin/dd

血泪教训:曾经有团队把sudo权限写成 ALL=(ALL) ALL,第二天就收到了磁盘被清空的报警!

在**liux620环境**里用auditd监控敏感操作:

# 监控/etc目录变更auditctl -w /etc -p wa -k config_change

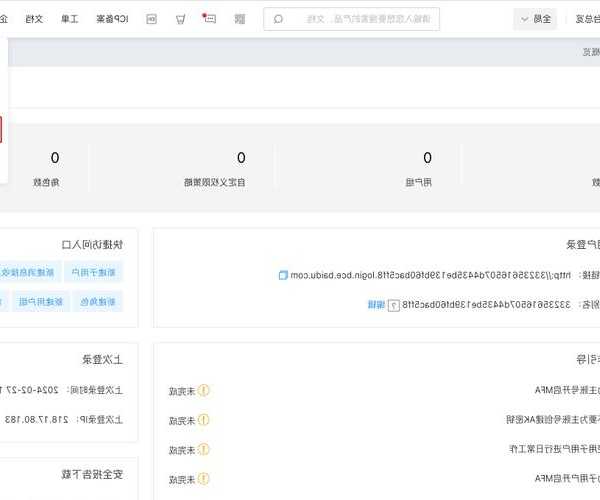

这时候如果是用window系统的同事查看日志,可以用WinSCP导出audit.log,在事件查看器里筛选关键操作,比Linux命令行更直观(特别适合给领导演示)。

修改/etc/skel模板目录自动创建:

# 限制运维组只能证书登录Match Group opsPasswordAuthentication noPermitRootLogin no

高效技巧:在**liux620服务器**开启两步验证时,推荐安装google-authenticator。比起传统动态令牌,手机扫码就能搞定。

每月运行的审查脚本:

#!/bin/bash# 检查半年未登录账户lastlog | awk '$1 !~ /root/ && $4 ~ /Jan|Feb/ {print $1}'# 检查sudoers异常条目grep -v '^#' /etc/sudoers* | grep -E 'ALL=|NOPASSWD'上次金融公司的项目就很有意思:开发用Mac,测试用Window,运维连liux620服务器管理。我们最终这样配置:

特别是用window管理**liux620服务器**时,开多个带标签的SSH客户端能极大提升效率(MobaXterm比Putty香多了)。

其实权限管理就像给厨房配刀,给厨师发砍骨刀,给学徒配削皮刀。下次登录你的**liux620平台**时,不妨先做三件事:

遇到权限申请流程设计问题,欢迎留言讨论。管理十台以下机器用这套方案绰绰有余,超过五十台的话...咱们下期聊聊LDAP集成方案?