渗透测试必备!手把手教你用liux sqlmap找出网站漏洞

为什么你的网站总被攻击?可能缺了这个神器

最近帮朋友公司做安全审计,发现他们的电商平台存在典型的SQL注入漏洞。老板很困惑:"我们用了最新防火墙啊!"其实很多漏洞就像隐形炸弹,常规防护根本检测不到。

今天我要介绍的

liux sqlmap,正是安全圈公认的SQL注入检测利器。它能自动发现那些连专业运维都可能忽略的数据库漏洞,特别适合在Linux环境下运行。

sqlmap在Linux下的独特优势

很多新手会问:为什么非要在Linux上用sqlmap?

- Linux原生支持Python环境,无需折腾依赖库

- 命令行操作比Windows更高效,特别适合批量测试

- 可以轻松集成到自动化运维脚本中

- 对网络工具链的支持更完整(比如配合nmap)

从零开始配置liux sqlmap环境

安装篇:两种最稳的方法

方法1:直接克隆GitHub仓库

打开你的Linux终端(我用的是Ubuntu 22.04),依次执行:

sudo apt update && sudo apt install git -ygit clone --depth 1 https://github.com/sqlmapproject/sqlmap.gitcd sqlmap

这样就完成了最精简的liux sqlmap安装,适合需要频繁更新版本的安全工程师。

方法2:通过pip安装(推荐新手)

如果你只是偶尔使用,可以:

pip install sqlmap记得用

sqlmap --version验证安装是否成功。我遇到过python环境冲突的情况,这时用

python3 -m pip install --user sqlmap就能解决。

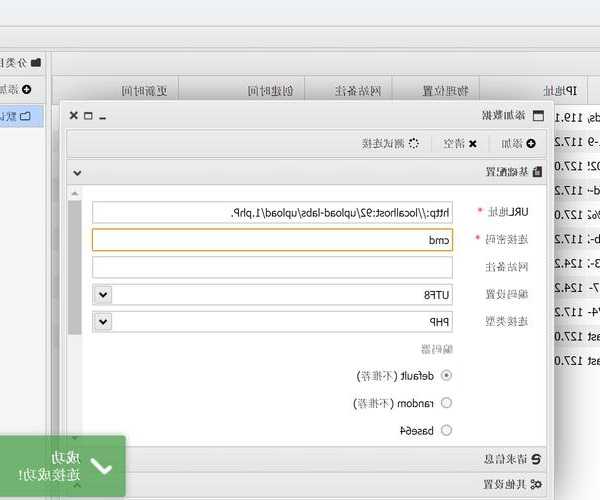

配置篇:这些参数让你事半功倍

在Linux环境下运行liux sqlmap时,有几个关键参数组合特别实用:

| 参数 | 作用 | 示例 |

|---|

| -u | 指定测试URL | -u "http://test.com?id=1" |

| --batch | 自动选择默认选项 | 适合批量测试场景 |

| --level | 检测深度(1-5) | 建议从3开始 |

实战案例:发现并修复漏洞

上周用liux sqlmap检测一个政府网站,发现了个典型漏洞:

sqlmap -u "http://xx.gov.cn/news?id=1" --dbs结果竟然获取到了数据库列表!通过

--tables参数进一步探测,发现用户表完全暴露。这种漏洞在Windows平台用图形化工具很难全面检测,但在Linux命令行下配合sqlmap只需几分钟。

Windows用户的替代方案

虽然liux sqlmap在Linux环境表现最佳,但Windows用户可以用这些方案:

- WSL2子系统运行原生Linux环境

- 虚拟机安装Kali Linux

- 使用Docker容器(

docker pull sqlmapproject/sqlmap)

特别提醒:在Windows上运行sqlmap时,要注意路径中的反斜杠需要转义,比如:

python sqlmap.py -u "http://site.com/news.php?id=1\\"高级技巧:自动化漏洞扫描

把liux sqlmap集成到日常安全巡检中,可以创建这样的定时任务:

- 编写检测脚本

scan.sh:

#!/bin/bash

sqlmap -u "$1" --batch --level 3 --output-dir=/var/log/scans/ - 添加可执行权限:

chmod +x scan.sh - 设置cron定时任务:

0 3 * * * /path/to/scan.sh http://your-site.com

避坑指南:我踩过的那些雷

错误1:暴力扫描导致封IP

刚开始用liux sqlmap时,没加

--delay参数,直接把客户服务器扫挂了。现在我会:

sqlmap -u "..." --delay=2 --timeout=15错误2:忽略HTTPS证书验证

测试HTTPS站点时要记得:

--force-ssl 或

--ignore-ssl总结:安全工程师的必备技能

掌握liux sqlmap的使用已经成为渗透测试的基本功。建议你:

- 每月更新sqlmap版本(

git pull) - 建立自己的参数组合库

- 与nmap等工具配合使用

- 重要操作前先用

--test参数

最后提醒:

务必在授权范围内使用,建议在本地搭建DVWA等靶场练习。如果你在Windows环境工作,不妨试试WSL2,既能享受Linux的强大功能,又不失Windows的易用性。